Через тернии к звездам…

Победил автоматическую NTLM-авторизацию пользователей на Kerio Winroute Firewall 6.6.0. Если вкратце, то:

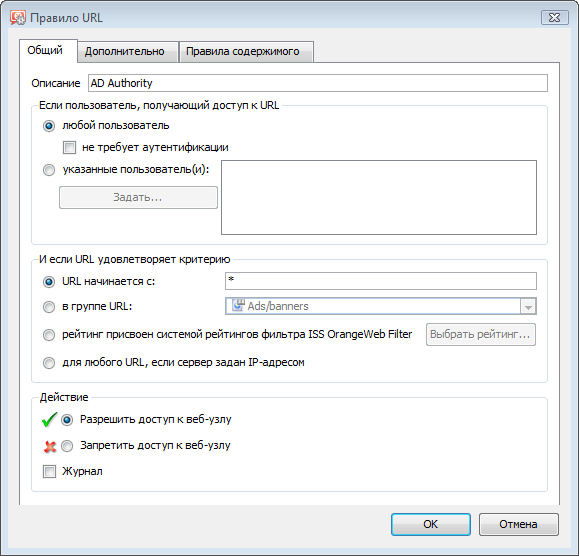

Конфигурация -> Фильтрация содержимого -> Правила URL. Создаем правило:

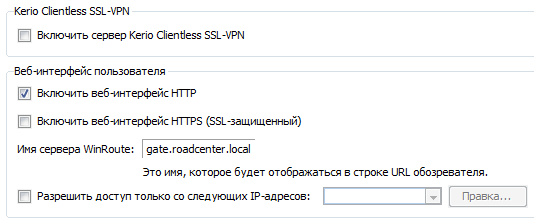

Конфигурация -> Дополнительные параметры -> Веб-интерфейс / SSL-VPN:

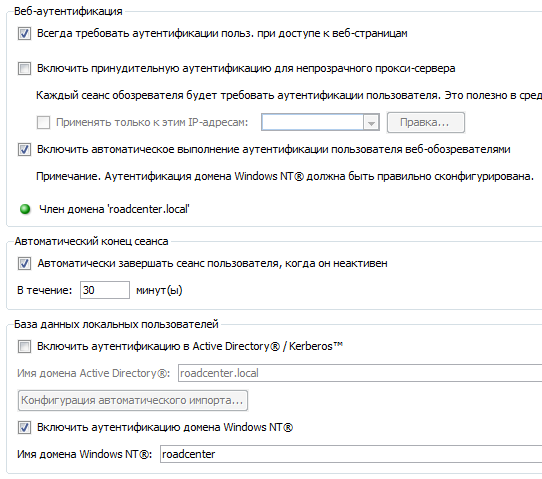

Пользователи и группы — > Пользователи -> Параметры аутентификации:

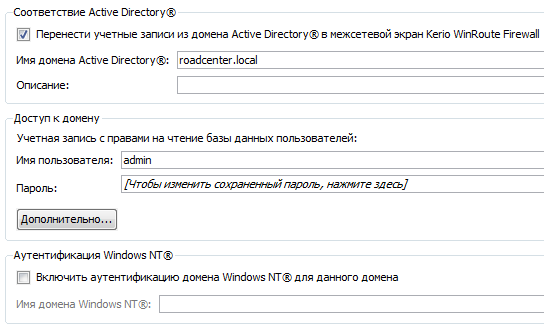

Пользователи и группы -> Пользователи -> Active Directory:

На что следует обратить внимание:

1. Необходимо выключить веб-интерфейс HTTPS. Не будет смущать пользователя дебильными вопросами про неподписанный сертификат.

2. В параметре «Имя домена Windows NT» обязательно писать краткое имя домена. Напишете FQDN — авторизации не будет.

3. В параметре «Имя домена Active Directory» обязательно писать полное имя домена. То есть в данном случае именно FQDN.

4. Пользователь, ограниченный правами на чтение базы AD, подцепить учетные записи из AD не сможет. Необходимо указывать учетные данные доменного администратора.

5. NTLM-авторизация работает нестабильно. Когда-то удачно, когда-то нет. Четкой закономерности не уловил. Однако авторизоваться всегда можно и вручную, обратившись по адресу http://kwf-server:4080. В моем случае это http://gate.roadcenter.local:4080. Естественно, учетные данные вводить не потребуется, нужно только обратиться на сервер KWF. Для доменных пользователей можно установить эту страницу в качестве стартовой, либо инициировать ее запуск через скрытое окно IE logon-скриптом.