Управление Active Directory #2: создание учетных записей пользователей из шаблона

Опытные системные администраторы в своей работе придерживаются правила максимально автоматизировать все процессы, которые могут быть автоматизированы. Причиной этому является вовсе не лень (хотя лень – тоже неплохой мотиватор. Если бы не она, то человечество до сей поры проживало бы в пещерах и ярангах и питалось бы подножным кормом), как думают далекие от ИТ люди, а необходимость минимизировать риски допущения ошибок, исключив из администрирования человеческий фактор.

Примером рутинной операции, которую человек всегда сделает хуже, чем машина, является работа с объектами пользователей Active Directory.

Представим себе ситуацию: вы администрируете домен AD крупной компании с сетью филиалов, разбросанных по всей России. Согласно установленному регламенту, вы отвечаете за создание учетных записей пользователей (любого подразделения, любого филиала) в AD и для каждого объекта обязаны заполнять следующие атрибуты:

— имя и фамилия;

— выводимое имя;

— почтовый индекс;

— почтовый ящик (неэлектронный!);

— город;

— страна или регион;

— путь к перемещаемому профилю пользователя (в каждом филиале используются свои серверы хранения профилей);

— отдел;

— организация;

— руководитель.

Кроме того, учетные записи пользователей необходимо сразу вносить в нужные группы безопасности согласно, например, принадлежности к определенному отделу.

Пускай в день вам приходится создавать до 10 учетных записей для сотрудников организации, естественно, в разных филиалах и подразделениях.

Перспектива заниматься этим вручную, прямо скажем, удручает. Во-первых, это долго и нудно. Во-вторых, как я уже упоминал, всегда есть шанс допустить ошибку, которая может привести не только к необходимости ее исправить, но и к дисциплинарным взысканиям, если таковые предусмотрены вашим трудовым договором.

Я расскажу, как этого избежать.

Один из способов автоматизировать создание учетных записей пользователей – создавать их из шаблонов. Но сперва нужно создать сами шаблоны.

Допустим, грядет существенное увеличение штата финансового отдела главного, московского, подразделения организации, и нам предстоит создать довольно много учетных записей для его новых сотрудников.

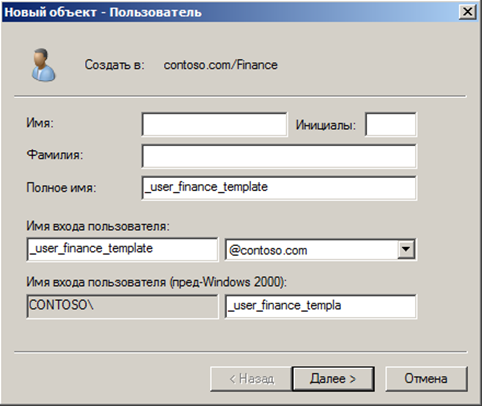

В оснастке управления пользователями и компьютерами AD развернем OU Finance и создадим нового пользователя со следующими учетными данными:

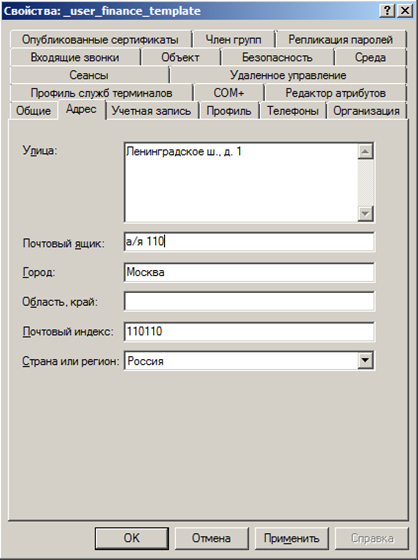

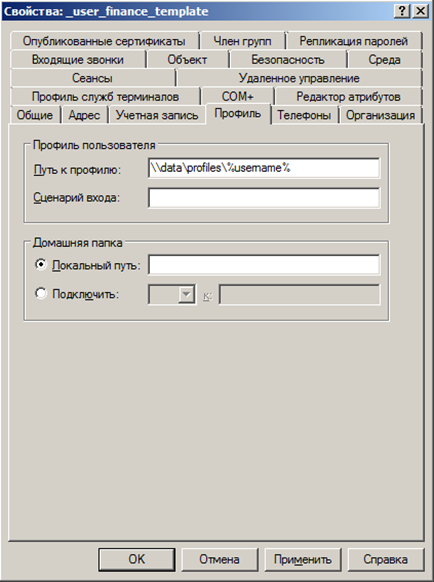

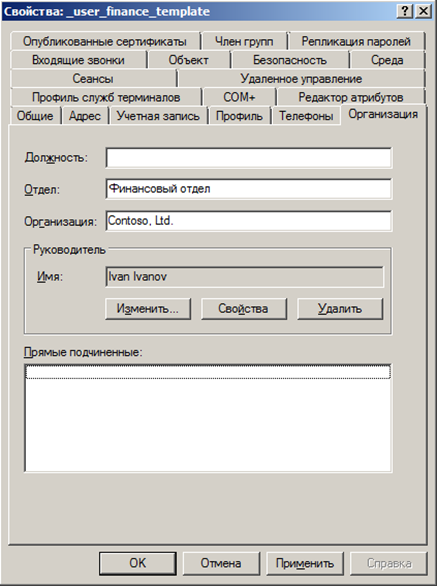

Теперь откроем его свойства и заполним вышеуказанные атрибуты:

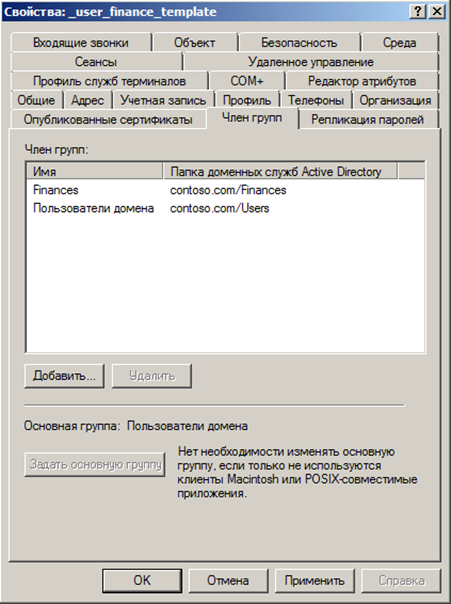

Заодно сразу же присоединим его к группе безопасности финансового отдела:

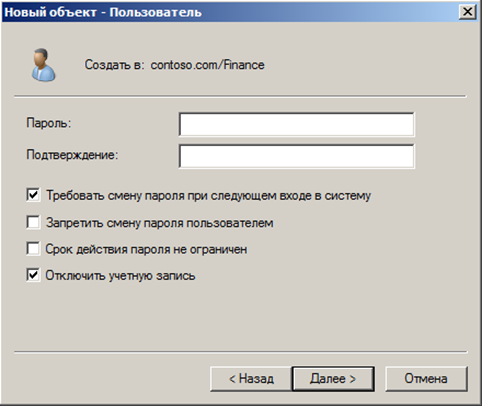

Готово. Обратите внимание, что я сразу отключил шаблонную учетную запись, чтобы ее невозможно было использовать для авторизации в домене.

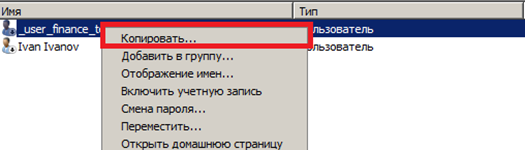

Теперь мы можем использовать эту учетную запись для создания новых. Для этого необходимо вызвать контекстное меню учетной записи и выполнить команду Копировать…

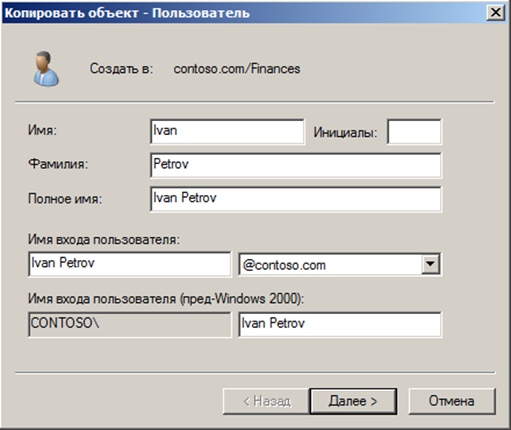

При ее выполнении будет вызвано окно копирования объекта с пустыми атрибутами Имя, Фамилия, Полное имя, UPN и пр. Заполним их данными гипотетического сотрудника финансового отдела Ивана Петрова:

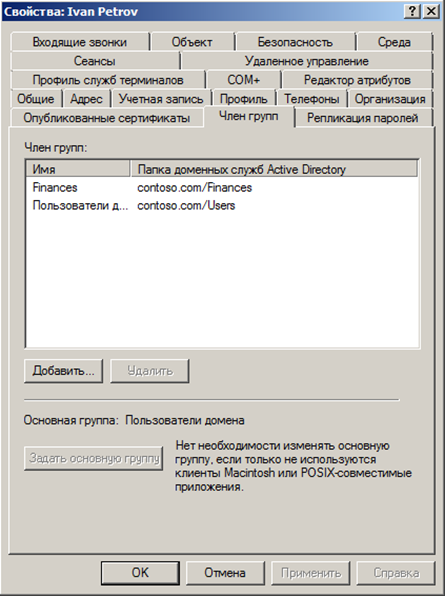

После выполнения копирования, учетная запись будет создана со всеми атрибутами, заполненными для _user_finance_template. Приведу в качестве примера скриншот свойств учетной записи во вкладке Член групп:

Вуаля. Итак, однажды потрудившись создать пару-тройку десятков шаблонов для новых пользователей, можно существенно упростить себе жизнь и сэкономить кучу времени.