Немногочисленная, но постоянно растущая когорта продвинутых офисных работников разных возрастов начинает потихоньку знакомиться с некоторыми аспектами информационной безопасности, и уделять им должное внимание. В среде моих коллег самые любознательные и осторожные поочередно приходили с просьбами научить их премудростям шифрования, резервного копирования и антивирусной защиты портативных накопителей. В качестве шифратора я рекомендовал и продолжаю рекомендовать TrueCrypt. В частности, когда речь идет о флеш-накопителях, обычно применяется полное шифрование раздела и его монтирование при необходимости. Однако есть некоторые тонкости, не учтя которые, приватные данные можно легко сделать достоянием общественности.

Тонкость №1: скрытый административный доступ к разделу.

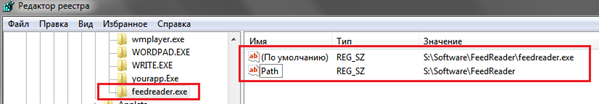

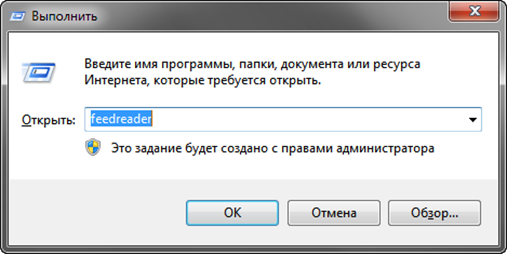

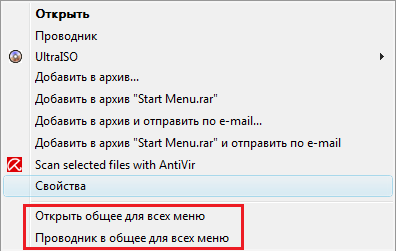

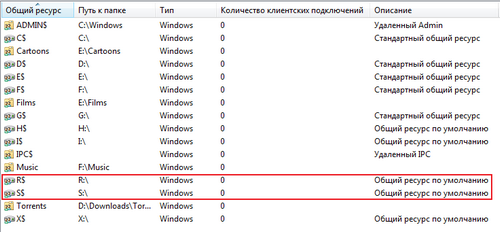

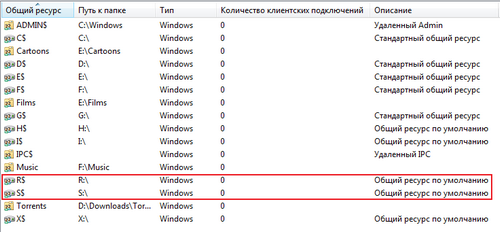

В оснастке управления общими ресурсами (правый клик на Компьютер -> Управление -> Общие папки -> Общие ресурсы) можно обнаружить ресурсы со знаком $ на конце. Например, C$, D$, ADMIN$ и пр. Это общие административные ресурсы, через которые администраторы, приложения и сервисы могут выполнять операции с файловой системой удаленного компьютера.

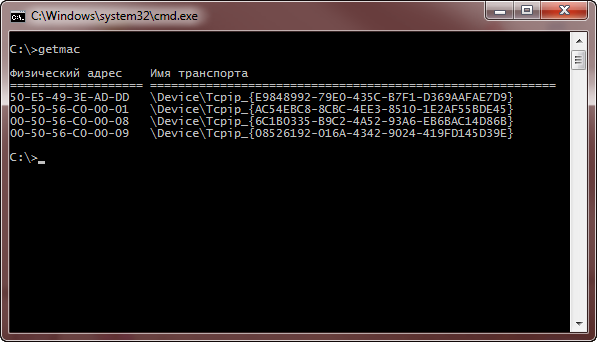

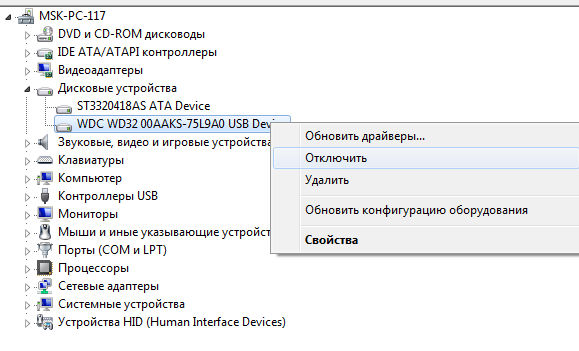

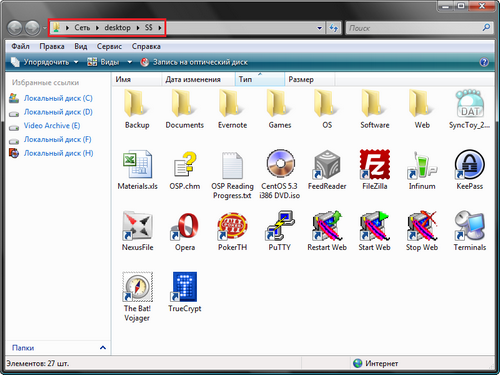

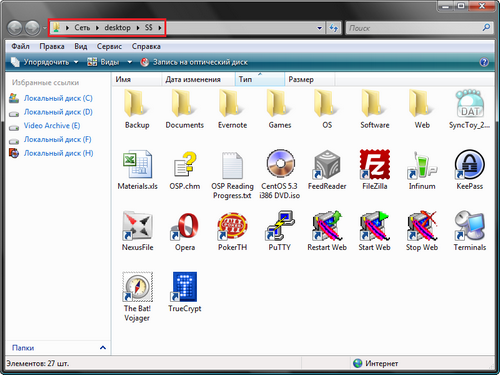

Итак, есть компьютер desktop, за которым сидит вышеупомянутый пользователь, старающийся исключить проникновение на свой зашифрованный портативный носитель любого постороннего лица. Его портативный накопитель значится в системе как R:, и подмонтирован средствами TrueCrypt как S:. В роли постороннего лица, желающего выкрасть его данные, выступаю я, зная пароль пользователя (что неудивительно: пользователь шифрует данные, но пароль на вход в Windows с упорством маньяка клеит на монитор). Мое желание может быть исполнено: через выполнение с моего компьютера конструкции вида \\desktop\S$, я получаю полный доступ к содержимому его зашифрованной флэшки.

Эта уязвимость лечится выполнением команды:

Тонкость №2: временные файлы.

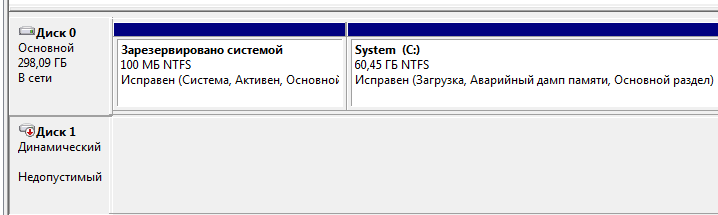

Итак, мы подмонтировали портативный накопитель, открыли с него некий очень-важный-файл-содержащий-конфиденциальные-данные file.xls и начали с ним работать, предварительно удалив скрытый общий ресурс S$. Система (в рассматриваемом случае Windows Vista) сохраняет его копию в папке для временных файлов: C:UsersUserName.DomainNameAppDataLocalTempDFA52B.tmp. В большинстве случаев просто удалить шару C$ нельзя: она используется для удаленного управления компьютером пользователя, обновления баз корпоративного антивируса и пр., и защищена от удаления политиками безопасности корпоративной сети. Так что доступ к ней можно получить простым выполнением команды \desktopC$. Вилы.

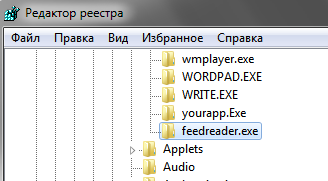

Однако и тут выход найдется: в качестве каталога для хранения временных файлов можно использовать тот же портативный накопитель, либо несистемный раздел жесткого диска. Для этого необходимо открыть оснастку «Свойства системы» (WINDOWS\System32\SystemPropertiesAdvanced.exe), во вкладке «Дополнительно» нажать «Переменные среды» и установить в качестве переменных TEMP и TMP новое значение, скажем, D:\Temp. Тоже самое можно сделать и для «Системных переменных» TEMP и TMP.

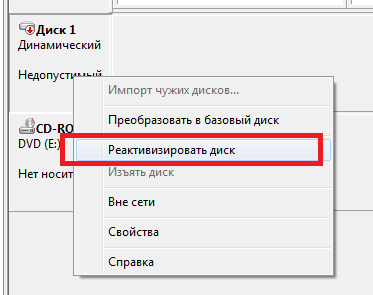

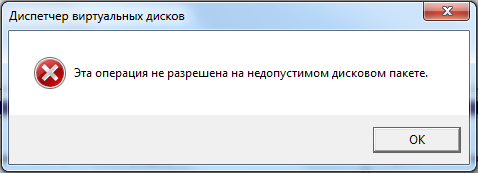

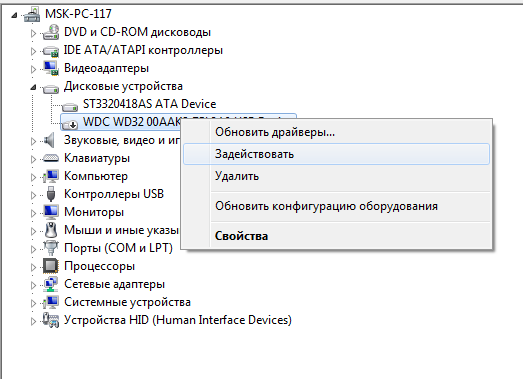

Так как раздел D: не является системным, административный доступ к нему чаще всего тоже можно удалить выполнением команды:

Для верности после окончания работы с конфиденциальными документами можно очистить временные папки вручную, либо с помощью специализированного ПО (например, CCleaner), а также написать .cmd-файл следующего содержания:

net share D$ /delete

net share S$ /delete

и положить его в автозагрузку.

admin Default Windows, Защита данных, Конфиденциальность, Криптография, Шифрование