Пароль, отвечающий стандартным требованиям безопасности, — основа защиты Ваших личных данных и душевного спокойствия. Примерно такой текст встречает каждого пользователя почти в любой регистрационной форме в Интернете. И это не рекомендация параноика для параноиков, это отвечающий реалиям нашего времени закон сохранения privacy и благополучия.

Удивительно, но большинство пользователей интернета считает ниже своего достоинства соблюдать любого рода рекомендации. Мол, сами с усами. И за такую беспечность частенько приходиться дорого платить.

Поведаю показательный пример моей давней знакомой, особы солидной и во многих смыслах толковой, но мало чего смыслящей в сетевой безопасности. Итак, около года назад она благополучно лишилась красивого 7-значного номера ICQ. В одно прекрасное утро милый ее девичьему сердцу QIP плюнул системку о том, что пароль от UIN неверен, и погас красным цветочком в трее. Знакомая забила тревогу, призвав меня на помощь, но сделать что-либо мы не смогли: в качестве Primary e-mail она указала свой ящик на mail.ru, а пароль от него, естественно, совпадал с паролем на UIN. Стало быть, почту тоже… «увели».

Год спустя (читай, на прошлой неделе) история повторилась, до мельчайших деталей воспроизведя первый опыт столкновения знакомой со взломщиками. И виной тому являются ее беспечность и неадекватно настойчивое использование в качестве пароля (везде! Начиная от электронной почты и заканчивая аккаунтами от платежных систем) комбинации из 8 цифр.

Объяснить даме, что ее дата рождения, число быть может и сакральное, и в высшей степени замечательное, но не отвечает элементарным требованиям безопасности, оказалось делом непростым. Недоумение «Да кому я сдалась?», удивление «Да как можно запомнить то, что, по-твоему, является надежным паролем?», да и вообще банальное нежелание осваивать простую инструкцию по соблюдению норм безопасности в сети — отличительные черты практически всех пользователей интернета. Но с неграмотностью надо бороться. Боремся.

Для начала тезисно обозначим общие правила по соблюдению норм безопасности:

1. Для каждого онлайн-сервиса, почтового или IM-аккаунта пароль должен быть уникален!

То есть если у вас есть почтовый ящик на mail.ru, аккаунт на Одноклассниках, ICQ, Skype и WebMoney, для КАЖДОГО из вышеперечисленных сервисов у вас ДОЛЖЕН быть УНИКАЛЬНЫЙ пароль. То есть 5 уникальных (не повторяющихся) паролей.

2. Пароль должен соответствовать нормам безопасности!

Это значит, что пароль ДОЛЖЕН быть длиной не менее 8 символов, и включать в себя буквы разных регистров, цифры и спецсимволы.

3. Дополнительные средства защиты от взлома, предлагающиеся поставщиком сервиса, должны быть использованы!

Если аккаунт можно защитить вторым flash-паролем, то ни в коем случае нельзя пренебрегать этой возможностью.

4. Пароли должны храниться в зашифрованном виде!

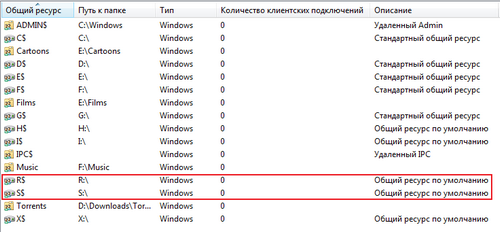

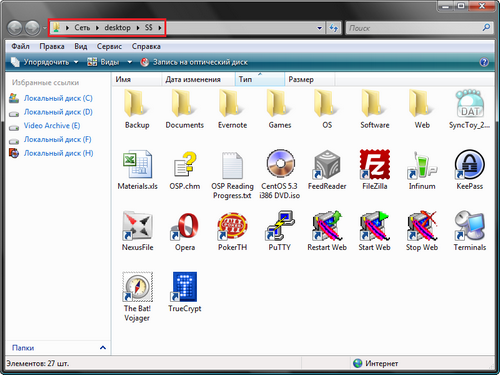

То есть категорически не рекомендуется создавать на рабочем столе своего компьютера текстовый файл с названием «Мои Пароли», где в самом что ни на есть открытом виде эти самые пароли хранить. Даже если физический доступ к компьютеру имеете только Вы, это не гарантирует сохранность данных. Во-первых, некоторые вирусы используют алгоритм поиска данных по словарю. То есть если Ваш компьютер заразился вирусом, тот первым делом запустит механизм поиска файлов с типичными названиями (и содержимым!) «Пароли», «Passwords», «Пасы» и пр., и, в случае их нахождения, отправит через Интернет злоумышленникам. Во-вторых, существуют уязвимости ОС, которые позволяют взломщикам проникать в компьютер и видеть все данные, хранящиеся на нем. Проиндексированный таким образом ПК злоумышленники первым делом проверят на наличие тех самых парольных контейнеров, которые Вы любовно делали для собственного удобства, и с удовольствием ими же воспользуются. В качестве зашифрованного хранилища паролей можно использовать специализированные программные средства, например, программу KeePass.

5. При выборе контрольного вопроса нельзя использовать данные, получить которые злоумышленнику не составит никакого труда!

При регистрации практически на всех сайтах в интернете пользователю предлагается выбрать контрольный вопрос и вписать ответ для него. В дальнейшем эта связка может быть использована для восстановления забытого пароля. Но дело в том, что она может быть использована и для получения вашего пароля злоумышленниками. Скажем, вас зовут Леночка, вы работаете бухгалтером и имеете заклятую коллегу-подругу Танечку, которая спит и видит, как подводит вас под монастырь, ловко организовав подставу на работе. Танечка знает ваш e-mail (коллеги все-таки), а также знает, что вашу домашнюю кошечку зовут Пуся (на перекуре рассказывали). Танечка заходит на сайт вашей электронной почты, вписывает ваш адрес и говорит, что забыла пароль. Почтовая система предлагает Танечке ответить на контрольный вопрос (само собой, вы выбрали кличку домашнего питомца), на что Танечка с радостью соглашается. Соблюдя все формальности, почтовая система и Танечка приходят к взаимопониманию: Танечке сообщается ваш пароль от почты, и она получает доступ к святая святых – вашей переписке. Дальнейший ход событий спрогнозировать не сложно.

Тоже самое касается и других контрольных вопросов, ответы на которые либо очевидны, либо легко выяснить. Поэтому совет: никогда не используйте связки вопрос-ответ, которые могут быть легко выяснены окружающими!

Придумываем пароль

По статистике, в качестве пароля чаще всего используются даты рождения (10071974), расположенные рядом сочетания символов (qwerty) и простые для запоминания слова (password). Причина понятна: каждый раз мучительно вспоминать длинный сложный пароль нет никакого желания, а чаще и возможности («девичья память»). Нам же предстоит отойти от этого типичного решения и придумать действительно сложный пароль, который потом можно будет легко вспомнить и использовать. Это несложно. И вот пример.

Вас зовут Вася, и вам 25 лет. Живете в поселке Жуполово. Отличные анкетные данные, которые позволительно использовать в качестве пароля! Используем: Dfcz25:egjkjdj. Что мы имеем? Пароль из 14 символов, в котором использованы буквы латинского алфавита разных регистров, цифры и спецсимволы. Если смотреть на кириллические символы на клавиатуре, то пароль преобразуется в простое и понятное Вам сочетание «Вася25Жуполово«. Запомнить такой пароль для Васи почти бальзаковского возраста из Жуполово – проще простого, а взломать его хакеру будет очень сложно.

Усложняем задачу, вернувшись к пункту 1 из вышеобозначенных норм безопасности: у Васи есть почта, аккаунт на Одноклассниках, ICQ и Skype, и для всех сервисов пароли должны быть разные. Что ж, и эта задача не сложна. Скажем, комплект паролей может быть таким:

Почта – Dfcz25:egjkjdjGjxnf (на русской раскладке клавиатуры – Вася25ЖуполовоПочта);

Одноклассники – Dfcz225:egjkjdjJlyjrkfccybrb (Вася25ЖуполовоОдноклассники);

ICQ – Dfcz25:egjkjdjFcmrf (Вася25ЖуполовоАська);

Skype – Dfcz25:egjkjdjCrfqg (Вася25ЖуполовоСкайп).

Использование подобных связок для паролей – весьма эффективный способ сохранить свои данные, время и деньги в безопасности. Ну если только злоумышленник не придет к вам домой с паяльником и намерением применять его к вам ректальным способом.