RC грядет

Послезавтра для подписчиков MSDN и TechNet станет доступна Windows 7 build 7100, настоящий Release Candidate. А 5 мая «Семерку» сможет скачать вообще любой желающий. Ждем-с.

Послезавтра для подписчиков MSDN и TechNet станет доступна Windows 7 build 7100, настоящий Release Candidate. А 5 мая «Семерку» сможет скачать вообще любой желающий. Ждем-с.

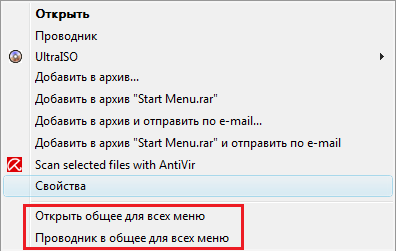

В Windows есть возможность мгновенно выяснить, является ли активный пользователь членом группы «Администраторы». Для этого необходимо нажать правой кнопкой мыши на кнопку «Пуск», и посмотреть, содержит ли появившееся меню пункты «Открыть общее для всех меню» и «Проводник в общее для всех меню». Если да, то вам выпала редкая удача работать под аккаунтом администратора.

Довелось столкнуться с небольшой неприятностью: после установки сомнительного приложения был похерен доступ к графическому интерфейсу системы. Причем вызов из диспетчера задач процесса explorer.exe не помогал, а отключенная служба восстановления системы еще сильнее осложнила и без того сложную ситуацию. На помощь пришла командная строка инструментария управления Windows. Из-под нее я смог удалить повредившее систему приложение. Постфактум демонстрирую, как это работает.

Сперва запускаем командную строку WMI:

Вызываем список установленного ПО:

и получаем нечто вроде этого:

Узрев мишень, расстреливаем ее (я устроил показательную казнь Opera 10):

После этого можно еще раз вызвать список установленного ПО и удостовериться, что цель была уничтожена.

1. http://nintendo8.com/ — сайт, собравший воедино, портировавший на Java и разместивший в своих закромах большинство хитовых игр для Commodore 64, консолей Nintendo 8-bit и GameBoy, платформы Master System Games и даже для PC. Играть можно только он-лайн, сохранение достижений недоступно.

2. http://www.edu.ru/ — Федеральный портал Российского образования. Интересен, в первую очередь, студентам и абитуриентам. По сути своей представляет образовательную информационную среду, аналогов которой раньше не существовало. Это и каталог учебных заведений (от дошкольных до высших), и библиотека учебных материалов, и хранилище нормативных документов, и пр., пр., пр.

3. http://support.ntp.org/bin/view/Servers/StratumTwoTimeServers — большой и актуальный список NTP-серверов.

4. http://www.gdeetotdom.ru/ — набирающий обороты портал по недвижимости; юзабельно для тех, кто хочет купить/продать/снять/сдать квартиру, дом или комнату. Однако есть ему и другое, уникальное применение для широких масс: на сайте публикуются фотографии жилых домов, по которым легко опознать, скажем, цель Вашей поездки в гости. Это не Яндекс.Карты с условным обозначением здания в виде кирпичика, это полноценный каталог фотографий с разных ракурсов.

5. http://76-82.ru/ — “Энциклопедия нашего дества”. Ресурс, посвященный советским временам периода 70-80-х. Архив фотографий, статей, вырезок из газет, описание быта, рассказы “очевидцев” и пр. Наверняка затронет ностальгическую струнку в душах тех, кто жил в ту эпоху.

ANTIBOOKMARKS:

http://woweb.ru/ — сайт для веб-дизайнеров, но с некоторым противоречием: сам собой он представляет прямо таки образец уродства. Вот уж что точно «научит вас плохому».

Во FreeBSD можно устанавливать ПО как минимум 2-мя путями.

1. Установка из пакетов.

Сами пакеты хранятся на ftp FreeBSD, и индексируются автоматически. Для работы с ними используются команды pkg_add (установка пакета), pkg_info (вывод сведений об установленном пакете) и pkg_delete (удаление). Для примера установим, осмотрим и удалим популярный файл-менеджер Midnight Commander:

2. Установка из коллекции портов.

Логично, что предварительно необходимо коллекцию портов установить. Это можно сделать с помощью программы sysinstall. Для установки программы из портов необходимо выполнить ее поиск:

Теперь можно приступать к установке, с учетом указанного пути пакета:

После сборки программа будет готова к запуску и использованию.

В Windows есть очень полезная функция, отображающая на экране приветствия сведения о попытках (удачных и неудачных) предыдущих входов в систему. Активируется она через реестр: в ветке HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System необходимо создать параметр типа DWORD DisplayLastLogonInfo, и присвоить ему значение 1. Результат можно будет увидеть после первой перезагрузки.

Много лет назад, когда я работал под Windows 95 на компьютере с 16 Мбайт памяти и жестким диском объемом 1 Гбайт, мне подарили книжку об устройстве реестра Windows. Не сказать, чтобы это был царский подарок, но в то время я активно интересовался устройством компьютера и ПО, и она пришлась ко двору. Так я познакомился с редактором реестра и в некоторой степени узнал архитектуру систем Windows 9x.

Самым удивительным открытием, преподнесенным симбиозом между книжкой, пытливым умом и regedit’ом, оказалось вот что: оказывается, в реестре моей копии Windows хранилось множество записей о программах, которые давным-давно были удалены. Ветвь за ветвью, куст за кустом, я шерстил реестр, находя все больше и больше следов прошлого. Подарочная книга объяснения этому явлению не содержала, и я отложил поиски на некоторое время, удалив из реестра все, по моему мнению, лишнее.

Позже тайна стала явью сама по себе. В то время я использовал одну программу, которая имела ограниченное количество запусков (trial). Когда они кончились, я попробовал программу переустановить. Не помогло. Плюнул, деинсталлировал и по привычке (которую к тому моменту я уже успел выработать) полез в реестр поубивать следы, как вдруг мне в голову пришла идея… слишком хорошая, чтобы быть правдой. И тем не менее, я вычистил следы пребывания программы из реестра и снова запустил ее установку. Количество запусков обнулилось! Это была безоговорочная победа!

С тех пор производители софта сильно поумнели, научившись бороться с такими «детскими» методами взлома, но засорять реестр не перестали. Более того, многие из них стали дописывать к ПО свои системные библиотеки, а в инсталлятор пихать скрипты для их копирование в системную папку Windows, раскидывать каталоги с конфигурационными файлами по закоулкам файловой системы и заниматься прочими вредными пользователю и его системе вещами. Поэтому и пестрят форумы сообщениями бывалых любителей Windows о том, что минимум раз в год систему должно переустанавливать, чтобы избавиться от мусора и его производных (тормозов).

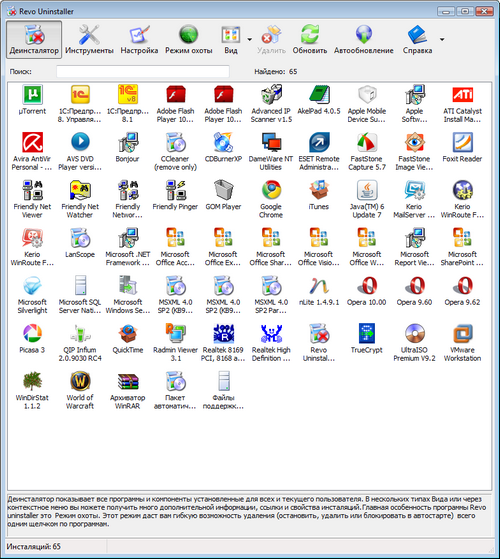

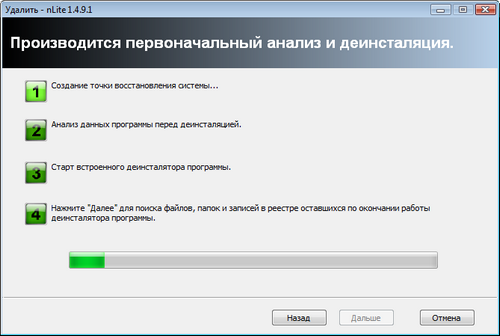

Я не радикал, я вообще осторожен и осмотрителен, и нахожу вредным для жизненного тонуса проводить пару выходных дней за переустановкой системы и восстановлением привычной рабочей среды. Поэтому и для борьбы с мусором в системе, оставляемом удаленным ПО, я использую специализированные продукты. Когда-то это был неповоротливый, но эффективный Ashampoo Uninstaller, потом его сменил чуть более шустрый Your Uninstaller 2008, который, правда, грешил и глюкавостью, и небесплатностью. В общем, гармонии в душе все не возникало. Но не перевелись еще на планете хорошие программисты, созидающие во благо человечества, и творения их все еще можно встретить на просторах Интернета. В данном случае речь о компании VS Revo Group, а точнее об их бесплатной (бесплатной!), удобной (удобной!) и эффективной (эффективной!) утилите Revo Uninstaller.

Собственно, ничего сверхестественного она не делает: это просто добротный uninstaller, основными преимуществами которого являются бесплатность, русификация «из коробки», удобный интерфейс и безупречный алгоритм поиска следов удаленного ПО.

Точнее, алгоритмов у программы целых 4:

— встроенный — обычная деинсталляция без дополнительного сканирования системы;

— безопасный — после удаления ПО, Revo сканирует реестр и диск на предмет забытых записей, которые можно безопасно удалить;

— средний — алгоритм шерстит не только явные ссылки в реестре и файлы, но и проводит поиск следов в общепринятых местах хранения данных программы;

— расширенный — в этом режиме Revo копает настолько глубоко, насколько может дотянуться, и вычленяет все, что заподозрит в порочной связи с удаленной программой.

Для вящей безопасности, перед удалением программ Revo создает точку восстановления системы, на которую можно будет откатить ОС, если вдруг возникнут проблемы.

Многократные проверки подтвердили: Revo работает на удивление хорошо, даже саму себя удаляет без намека на остаточные явления. Так что с удовольствием включаю ее в список собственных предпочтений, и другим советую.

Любой пользователь, со скрипом пересаживающийся с Linux на FreeBSD (чаще всего миграция осуществляется именно в таком направлении), первым делом готовит себе привычную рабочую среду, устанавливая привычное же ПО. И, имея твердую веру в то, что система сразу же позволит это самое ПО запускать, удивляется, увидев что-то вроде этого:

Эта оказия случается оттого, что система еще не перечитала файлы, находящиеся в маршрутах поиска, и не знает о существовании новых программ. Подтолкнуть ее к этому решению можно либо перезагрузкой, либо выполнением команды

После этого все заработает.

Я уже давно приучил себя к мысли, что выполнять любые операции с системой, для которых не требуются привилегии администратора, необходимо под учетной записью обычного пользователя. Применительно к UNIX, это вообще стандарт де-факто, идея-фикс, канон, догма и так далее. А когда речь идет об удаленной машине, имеет смысл вовсе запретить логиниться на нее root’ом. Но права root’а иногда все-таки нужны, а FreeBSD — система консервативная, не слишком быстро реагирующая на перемены в мире, и, скажем, распространенной в среде Linux команде sudo не обучена. Зато в числе групп безопасности FreeBSD имеется группа wheel, которой делегированы права выполнять команду su (от SuperUser — команда, повышающая привилегии пользователя до уровня root). Сложив вышеназванные факты воедино, приходим к следующему решению:

Создаем нового пользователя:

Система спросит имя пользователя, логин, домашний каталог и пр. В рассматриваемом примере предположим, что мы создали пользователя webadmin.

Добавляем его в группу wheel. Для этого необходимо отредактировать строку в файле /etc/group, добавив нужного пользователя через запятую после root:

Запрещаем root’у логиниться по ssh. Для этого правим конфигурационный файл демона ssh — /etc/ssh/sshd_config. Нас интересуют 2 параметра:

Осталась самая малость. Перезапускаем демон ssh:

Готово. Самое время проверить результаты работы. Для начала стукнемся root’ом:

Нельзя, что нам и требовалось. Логинимся созданным пользователем и повышаем привилегии до суперадминистратора (когда в ответ на команду su система спросит пароль, она, само собой, будет иметь ввиду пароль root’а):

Вуаля.

В догонку к предыдущей статье рассмотрим настройку сервера времени во FreeBSD. Она более тривиальна и понятна, чем в Windows, вопреки расхожим убеждениям в том, что UNIX-системы сложнее.

Во FreeBSD в качестве сервера времени выступает демон ntpd. Создадим для него конфигурационный файл и внесем нужные настройки:

Нажимаем Ctrl+D (в дальнейшем ^D).

В моем конфигурационном файле каждый параметр достаточно хорошо документирован, поэтому описывать каждую строчку нет смысла. Единственное, на что следует обратить внимание сразу: такая конфигурация предполагает, что данный сервер времени является глобальным, то есть может быть использован любым компьютером в Интернете.

Создаем файл, который служит для автоматической компенсации естественного смещения часов:

И, наконец, добавляем демон ntpd в автозагрузку:

Теперь можно запустить ntpd:

И проверить наличие процесса ntpd в списке:

Если в колонке COMMAND вы наблюдаете процесс ntpd, то вы все сделали правильно.

Стандартный список ролей сервера Windows 2003 не включает в себя сервер времени (NTP). Однако это не означает, что в Windows 2003 его нет. На самом деле в состав Windows 2003 входит служба времени W32Time, и настраивается она через реестр. Для настройки W32Time для синхронизации с внешним источником времени необходимо выполнить следующие операции:

1. Устанавливаем тип сервера — «Сервер времени». Для этого открываем редактор реестра и в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters изменяем значение строкового параметра Type на NTP.

2. В ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Config меняем значение параметра DWORD AnnounceFlags на 5.

3. Включаем NTP-сервер. В ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\TimeProviders\NtpServer меняем значение параметра Enabled на 1.

4. Указываем источники, с которыми синхронизируется наш NTP-сервер. В ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters\NtpServer меняем значение параметра NtpServer на europe.pool.ntp.org,0x1. Если требуется указать в качестве источников времени несколько серверов, то ставим между ними пробелы. Например, europe.pool.ntp.org,0x1 asia.pool.ntp.org,0x1. После каждого источника времени необходимо вводить символы ,0x1.

5. Задаем интервал опроса источников времени (в секундах). В ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\TimeProviders\NtpClient меняем значение параметра SpecialPollInterval на 900 (в десятичной системе счисления). 900 секунд — рекомендация Microsoft. Можете использовать любое значение параметра, которое сочтете нужным.

6. Задаем максимальную величину коррекции времени. В ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Config меняем значение параметров MaxPosPhaseCorrection и MaxNegPhaseCorrection на 3600 (в десятичной системе счисления).

7. Закрываем редактор реестра и перезапускаем службу времени:

Волею Microsoft, в Vista отсутствуют графические средства для настройки службы восстановления системы. Особенно неприятно то, что нельзя очевидными методами настроить объем дискового пространства для хранения точек восстановления системы. А они имеют свойство плодиться и разбухать, пожирая столь ценные гигабайты, которые можно было бы отвести под хранение другой, полезной с точки зрения пользователя, информации. Однако существует средство командной строки, позволяющее довольно гибко манипулировать со службой восстановления, — Утилита теневого копирования тома. Вызов справки по ней осуществляется командой:

Справка поведает вам, как управлять теневым копированием. Рассмотрим конкретный, типовой пример. Итак, перед нами стоит задача отвести под резервные копии тома C: 20 гигабайт и хранить их на томе D:. Для решения такой задачи служит команда:

Параметры и их значения вопросов не вызывают: resize shadowstorage переназначает объем дискового пространства для резервных копий, for определяет том, копии которого будем создавать, on назначает том для хранения резервных копий, maxsize — это максимальный объем для всех резервных копий. maxsize не может быть меньше 300 Мбайт, значение этого параметра может иметь суффиксы KB, MB, GB, TB и т. д.

Нашему суровому веку Высоких Технолоий присущи не только повсеместная компьютеризация, изобилие электроники и широчайший спектр задач, которые она решает, но и унаследованные из прошлого проблемы. В случае с РФ, а особенно с заМКАДной РФ, в первую очередь заметны не только дураки и дороги, но и частые перебои в подаче электричества. И если отключение питания повлекло за собой паузу в просмотре любимого сериала по ТВ, то это еще можно пережить. Но действительно обидно, когда результат часовой работы с текстом на компьютере летит коту под хвост, потому что местная электроподстанция на секунду перестала подавать ток в вашу обитель. Еще обиднее, если в результате такого сбоя вышло из строя оборудование (причем чаще всего жесткий диск!) или нарушилась целостность базы данных, в которой в момент сбоя обрабатывалась добрая сотня транзакций. Решением такой проблемы может служить ИБП.

ИБП — устройство, позволяющее подключенному к нему оборудованию в случае пропадания электрического тока или выхода его параметров за допустимые нормы работать от его аккумуляторов. Для широкого круга потребителей на рынке существует 3 типа источников бесперебойного питания.

1-й — резервные ИБП. Если подключить к резервному ИБП компьютер, то он будет работать от линии переменного тока, но если произойдет отключение электричества, то ИБП тут же переключит подключенную к нему нагрузку на свои внутренние батареи. Переключение происходит не мгновенно, но за столь короткое время, которого вполне хватает, чтобы не дать компьютеру отключиться. Если подача электричества возобновится, то ИБП снова переключит нагрузку на линию переменного тока.

2-й — линейно-интерактивные ИБП. Их отличительная черта от резервных ИБП — наличие на входе ступенчатого стабилизатора напряжения и синхронизация преобразователя с входным напряжением. Линейно-интерактивные ИБП умеют давать регулируемое выходное напряжение, и обеспечивают более высокую скорость переключения нагрузки с линии переменного тока на батареи.

3-й — он-лайн ИБП. Наиболее дорогие и наиболее эффективные, он-лайн ИБП чаще всего используются для питания серверов и оборудования, предъявляющего повышенные требования к электропитанию. В них в качестве первичного источника тока используются батареи, благодаря чему ИБП не должен переключать нагрузку на использование определенного источника энергии.

Для домашнего использования можно выбрать любой из перечисленных типов ИБП. Благодаря драйверам (кстати, большинство ИБП, особенно корпоративного класса, комплектуются драйверами не только под Windows, но и под UNIX-like системы) и соответствующим настройкам, ИБП могут передавать компьютерам информацию об уровне заряда батарей, состоянии питания на входе/выходе и, в случае необходимости, давать компьютеру команду на автоматическое завершение работы приложений и ОС. Тем самым обеспечивается полная сохранность данных и оборудования. Чего нам и требуется.

Пароль, отвечающий стандартным требованиям безопасности, — основа защиты Ваших личных данных и душевного спокойствия. Примерно такой текст встречает каждого пользователя почти в любой регистрационной форме в Интернете. И это не рекомендация параноика для параноиков, это отвечающий реалиям нашего времени закон сохранения privacy и благополучия.

Удивительно, но большинство пользователей интернета считает ниже своего достоинства соблюдать любого рода рекомендации. Мол, сами с усами. И за такую беспечность частенько приходиться дорого платить.

Поведаю показательный пример моей давней знакомой, особы солидной и во многих смыслах толковой, но мало чего смыслящей в сетевой безопасности. Итак, около года назад она благополучно лишилась красивого 7-значного номера ICQ. В одно прекрасное утро милый ее девичьему сердцу QIP плюнул системку о том, что пароль от UIN неверен, и погас красным цветочком в трее. Знакомая забила тревогу, призвав меня на помощь, но сделать что-либо мы не смогли: в качестве Primary e-mail она указала свой ящик на mail.ru, а пароль от него, естественно, совпадал с паролем на UIN. Стало быть, почту тоже… «увели».

Год спустя (читай, на прошлой неделе) история повторилась, до мельчайших деталей воспроизведя первый опыт столкновения знакомой со взломщиками. И виной тому являются ее беспечность и неадекватно настойчивое использование в качестве пароля (везде! Начиная от электронной почты и заканчивая аккаунтами от платежных систем) комбинации из 8 цифр.

Объяснить даме, что ее дата рождения, число быть может и сакральное, и в высшей степени замечательное, но не отвечает элементарным требованиям безопасности, оказалось делом непростым. Недоумение «Да кому я сдалась?», удивление «Да как можно запомнить то, что, по-твоему, является надежным паролем?», да и вообще банальное нежелание осваивать простую инструкцию по соблюдению норм безопасности в сети — отличительные черты практически всех пользователей интернета. Но с неграмотностью надо бороться. Боремся.

Для начала тезисно обозначим общие правила по соблюдению норм безопасности:

1. Для каждого онлайн-сервиса, почтового или IM-аккаунта пароль должен быть уникален!

То есть если у вас есть почтовый ящик на mail.ru, аккаунт на Одноклассниках, ICQ, Skype и WebMoney, для КАЖДОГО из вышеперечисленных сервисов у вас ДОЛЖЕН быть УНИКАЛЬНЫЙ пароль. То есть 5 уникальных (не повторяющихся) паролей.

2. Пароль должен соответствовать нормам безопасности!

Это значит, что пароль ДОЛЖЕН быть длиной не менее 8 символов, и включать в себя буквы разных регистров, цифры и спецсимволы.

3. Дополнительные средства защиты от взлома, предлагающиеся поставщиком сервиса, должны быть использованы!

Если аккаунт можно защитить вторым flash-паролем, то ни в коем случае нельзя пренебрегать этой возможностью.

4. Пароли должны храниться в зашифрованном виде!

То есть категорически не рекомендуется создавать на рабочем столе своего компьютера текстовый файл с названием «Мои Пароли», где в самом что ни на есть открытом виде эти самые пароли хранить. Даже если физический доступ к компьютеру имеете только Вы, это не гарантирует сохранность данных. Во-первых, некоторые вирусы используют алгоритм поиска данных по словарю. То есть если Ваш компьютер заразился вирусом, тот первым делом запустит механизм поиска файлов с типичными названиями (и содержимым!) «Пароли», «Passwords», «Пасы» и пр., и, в случае их нахождения, отправит через Интернет злоумышленникам. Во-вторых, существуют уязвимости ОС, которые позволяют взломщикам проникать в компьютер и видеть все данные, хранящиеся на нем. Проиндексированный таким образом ПК злоумышленники первым делом проверят на наличие тех самых парольных контейнеров, которые Вы любовно делали для собственного удобства, и с удовольствием ими же воспользуются. В качестве зашифрованного хранилища паролей можно использовать специализированные программные средства, например, программу KeePass.

5. При выборе контрольного вопроса нельзя использовать данные, получить которые злоумышленнику не составит никакого труда!

При регистрации практически на всех сайтах в интернете пользователю предлагается выбрать контрольный вопрос и вписать ответ для него. В дальнейшем эта связка может быть использована для восстановления забытого пароля. Но дело в том, что она может быть использована и для получения вашего пароля злоумышленниками. Скажем, вас зовут Леночка, вы работаете бухгалтером и имеете заклятую коллегу-подругу Танечку, которая спит и видит, как подводит вас под монастырь, ловко организовав подставу на работе. Танечка знает ваш e-mail (коллеги все-таки), а также знает, что вашу домашнюю кошечку зовут Пуся (на перекуре рассказывали). Танечка заходит на сайт вашей электронной почты, вписывает ваш адрес и говорит, что забыла пароль. Почтовая система предлагает Танечке ответить на контрольный вопрос (само собой, вы выбрали кличку домашнего питомца), на что Танечка с радостью соглашается. Соблюдя все формальности, почтовая система и Танечка приходят к взаимопониманию: Танечке сообщается ваш пароль от почты, и она получает доступ к святая святых – вашей переписке. Дальнейший ход событий спрогнозировать не сложно.

Тоже самое касается и других контрольных вопросов, ответы на которые либо очевидны, либо легко выяснить. Поэтому совет: никогда не используйте связки вопрос-ответ, которые могут быть легко выяснены окружающими!

Придумываем пароль

По статистике, в качестве пароля чаще всего используются даты рождения (10071974), расположенные рядом сочетания символов (qwerty) и простые для запоминания слова (password). Причина понятна: каждый раз мучительно вспоминать длинный сложный пароль нет никакого желания, а чаще и возможности («девичья память»). Нам же предстоит отойти от этого типичного решения и придумать действительно сложный пароль, который потом можно будет легко вспомнить и использовать. Это несложно. И вот пример.

Вас зовут Вася, и вам 25 лет. Живете в поселке Жуполово. Отличные анкетные данные, которые позволительно использовать в качестве пароля! Используем: Dfcz25:egjkjdj. Что мы имеем? Пароль из 14 символов, в котором использованы буквы латинского алфавита разных регистров, цифры и спецсимволы. Если смотреть на кириллические символы на клавиатуре, то пароль преобразуется в простое и понятное Вам сочетание «Вася25Жуполово«. Запомнить такой пароль для Васи почти бальзаковского возраста из Жуполово – проще простого, а взломать его хакеру будет очень сложно.

Усложняем задачу, вернувшись к пункту 1 из вышеобозначенных норм безопасности: у Васи есть почта, аккаунт на Одноклассниках, ICQ и Skype, и для всех сервисов пароли должны быть разные. Что ж, и эта задача не сложна. Скажем, комплект паролей может быть таким:

Почта – Dfcz25:egjkjdjGjxnf (на русской раскладке клавиатуры – Вася25ЖуполовоПочта);

Одноклассники – Dfcz225:egjkjdjJlyjrkfccybrb (Вася25ЖуполовоОдноклассники);

ICQ – Dfcz25:egjkjdjFcmrf (Вася25ЖуполовоАська);

Skype – Dfcz25:egjkjdjCrfqg (Вася25ЖуполовоСкайп).

Использование подобных связок для паролей – весьма эффективный способ сохранить свои данные, время и деньги в безопасности. Ну если только злоумышленник не придет к вам домой с паяльником и намерением применять его к вам ректальным способом.

Немногочисленная, но постоянно растущая когорта продвинутых офисных работников разных возрастов начинает потихоньку знакомиться с некоторыми аспектами информационной безопасности, и уделять им должное внимание. В среде моих коллег самые любознательные и осторожные поочередно приходили с просьбами научить их премудростям шифрования, резервного копирования и антивирусной защиты портативных накопителей. В качестве шифратора я рекомендовал и продолжаю рекомендовать TrueCrypt. В частности, когда речь идет о флеш-накопителях, обычно применяется полное шифрование раздела и его монтирование при необходимости. Однако есть некоторые тонкости, не учтя которые, приватные данные можно легко сделать достоянием общественности.

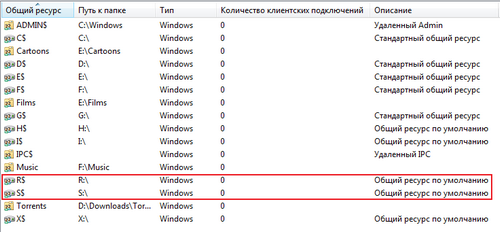

Тонкость №1: скрытый административный доступ к разделу.

В оснастке управления общими ресурсами (правый клик на Компьютер -> Управление -> Общие папки -> Общие ресурсы) можно обнаружить ресурсы со знаком $ на конце. Например, C$, D$, ADMIN$ и пр. Это общие административные ресурсы, через которые администраторы, приложения и сервисы могут выполнять операции с файловой системой удаленного компьютера.

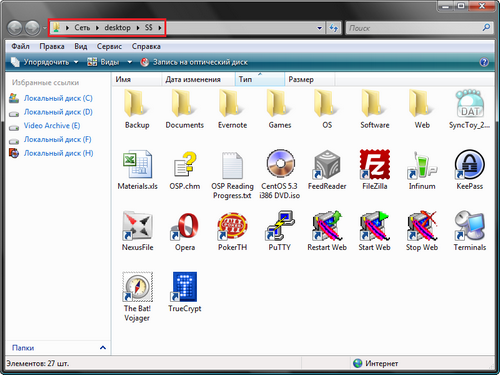

Итак, есть компьютер desktop, за которым сидит вышеупомянутый пользователь, старающийся исключить проникновение на свой зашифрованный портативный носитель любого постороннего лица. Его портативный накопитель значится в системе как R:, и подмонтирован средствами TrueCrypt как S:. В роли постороннего лица, желающего выкрасть его данные, выступаю я, зная пароль пользователя (что неудивительно: пользователь шифрует данные, но пароль на вход в Windows с упорством маньяка клеит на монитор). Мое желание может быть исполнено: через выполнение с моего компьютера конструкции вида \\desktop\S$, я получаю полный доступ к содержимому его зашифрованной флэшки.

Эта уязвимость лечится выполнением команды:

Тонкость №2: временные файлы.

Итак, мы подмонтировали портативный накопитель, открыли с него некий очень-важный-файл-содержащий-конфиденциальные-данные file.xls и начали с ним работать, предварительно удалив скрытый общий ресурс S$. Система (в рассматриваемом случае Windows Vista) сохраняет его копию в папке для временных файлов: C:UsersUserName.DomainNameAppDataLocalTempDFA52B.tmp. В большинстве случаев просто удалить шару C$ нельзя: она используется для удаленного управления компьютером пользователя, обновления баз корпоративного антивируса и пр., и защищена от удаления политиками безопасности корпоративной сети. Так что доступ к ней можно получить простым выполнением команды \desktopC$. Вилы.

Однако и тут выход найдется: в качестве каталога для хранения временных файлов можно использовать тот же портативный накопитель, либо несистемный раздел жесткого диска. Для этого необходимо открыть оснастку «Свойства системы» (WINDOWS\System32\SystemPropertiesAdvanced.exe), во вкладке «Дополнительно» нажать «Переменные среды» и установить в качестве переменных TEMP и TMP новое значение, скажем, D:\Temp. Тоже самое можно сделать и для «Системных переменных» TEMP и TMP.

Так как раздел D: не является системным, административный доступ к нему чаще всего тоже можно удалить выполнением команды:

Для верности после окончания работы с конфиденциальными документами можно очистить временные папки вручную, либо с помощью специализированного ПО (например, CCleaner), а также написать .cmd-файл следующего содержания:

и положить его в автозагрузку.

Еще со времен Windows 98 я выработал привычку отключать все графические навороты интерфейса ОС, чтобы обеспечить приложениям максимальное количество системных ресурсов, которые все рюшечки-финтифлюшечки активно потребляли. С тех пор объемы оперативной памяти на компьютерах в разы превысили объемы тогдашних жестких дисков, а процессоры научились считать в сотни раз быстрее, но привычка и по сей день со мной. Причем, касается она не только Windows, но и любых других ОС. В том числе и в Mac OS X, с которой я познакомился пару лет назад, обзаведясь ноутбуком от Apple Inc.

В данном посте речь пойдет о dock’е, который появился в Mac OS X Leopard. Вся его игрушечная трехмерность, зеркальность и прозрачность может и выглядит симпатично, но практического смысла не имеет и системные ресурсы нещадно жрет. Слава UNIX, вся эта красота может быть отключена простым выполнением в терминале команды:

Хуже Dock не станет. Но эффект прозрачности и вся трехмерщина исчезнет:

![]()

Стандартная строка приглашения csh во FreeBSD выглядит бледно и бедно. Однако ее можно поменять командой:

с набором параметров.

Для себя выбрал идеальный вариант ввиде:

что соответствует такой строке приглашения:

где 16:00 — текущее время, root — имя пользователя, SAN — имя хоста, [/root] — активный каталог. Очень удобно и информативно. Команда должна быть записана в ~/.cshrc (для текущего пользователя), либо в /etc/csh.cshrc (для всех пользователей, но если в ~/.cshrc указано другое, то приоритет отдается личной настройке пользователя).

Вариантов переменных, которые можно использовать в приглашении, масса:

%/ — активный каталог

%M — полное DNS-имя компьютера

%m — NetBIOS-имя компьютера

%S/%s — включить/отключить стандартный режим

%B/%b — включить/отключить полужирный шрифт

%U/%u — включить/отключить подчеркивание

%t — показ времени в 12-часовом формате

%T — показ времени в 24-часовом формате

%p — показ времени с точностью до секунды в 12-часовом формате

%P — показ времени с точностью до секунды в 24-часовом формате

%n — имя пользователя

%d — день недели в текстовом формате

%D — день недели в числовом формате

%w — месяц в текстовом формате

%W — месяц в числовом формате

%y — год в двухзначном формате

%Y — год в четырехзначном формате

У подованов WSS 1-м делом после установки standalone-сервера встает вопрос об установке на него шаблонов. Задача из разряда не самых сложных, но решается не самым тривиальным способом. Главная ошибка — попытка установить шаблоны без установки Application Template Core. Тем не менее это решение необходимо. Так что сперва качаем, распаковываем ( в примеру, в C:\Temp ) и устанавливаем из командной строки:

При выполнении второй команды неоходимо обратить внимание на атрибут -local. Он требуется только в том случае, если установка ядра шаблонов приложений выполняется на обособленный сервер! Список атрибутов и их назначение можно посмотреть, выполнив команду:

После вышеперечисленных процедур можно приступать к установке непосредственно шаблонов приложений. Например, популярный в народе ITTeamWorkspace (также распакованный в C:\Temp). Ставим:

Теперь необходимо проверить состояние установки. Заходим в ЦА WSS -> Операции -> Управление решениями и смотрим, наличествует ли нужный шаблон приложения в списке. Если да, и если его статус — «Выполнено глобальное развертывание», то перезапускаем IIS:

Теперь можно создать узел на основе этого шаблона. Для этого необходимо зайти в WSS под учетной записью администратора узла, в меню «Действия узла» проследовать в «Параметры узла -> Узлы и рабочие области -> Создать -> Выбор шаблона -> Шаблоны приложений» выбрать нужный шаблон. После ввода сведений об узле, жмем кнопку «Создать» и наслаждаемся результатом.

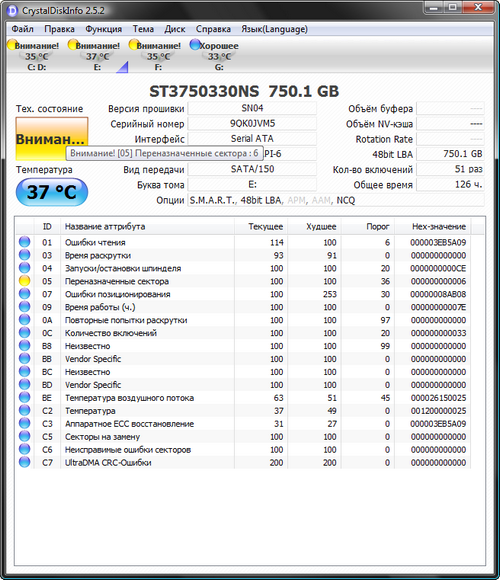

Ничего важнее жесткого диска в компьютере нет. Процессоры, материнские платы, видеокарты, память и прочий металлолом практически всегда можно безболезненно поменять на аналоги, в том числе менее производительные, не сильно потеряв в функциональности ПК. А вот поломка жесткого диска и, как следствие, потеря данных — это всегда трагедия. Современные технологии хоть и позволяют в большинстве случаев данные восстановить, но не спасают от потерь времени и денег, потраченных на восстановление. Поэтому лучше регулярно проводить их диспансеризацию, нежели потом, когда прижмет, бежать с чемоданом денег в близлежащую фирму, занимающуюся восстановлением данных.

Регулярные медосмотры можно проводить с помощью замечательной утилиты, написанной программистами из Японии, — CrystalDiskInfo. Она умеет делиться с пользователем подробной статистикой по времени работы диска, числом включений/выключений, показаниями температурных датчиков, информацией о версии прошивки и пр. В случае, если показания S.M.A.R.T. заставляют ее насторожиться, программа сразу выдает пользователю уведомление о том, что жесткий диск уже не столь хорош, как раньше (естественно, указывается причина), и, возможно, требует замены.

CrystalDiskInfo абсолютно бесплатна и не требует установки. Скачать ее можно здесь.

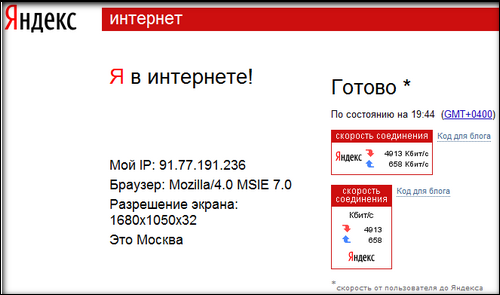

Для жителей РФ, и уж тем более Москвы, идеально подойдет сервис Яндекс.Интернет. Тест скорости запускается нажатием одной кнопки, и через пару минут появляется результат измерений. В моем случае налицо небольшая «хитрость» провайдера, который обязался предоставить мне канал скоростью 6 Мбит/сек и обманул меня больше, чем на мегабит: